Los chips x86 de Intel ocultan otro cpu de manera secreta

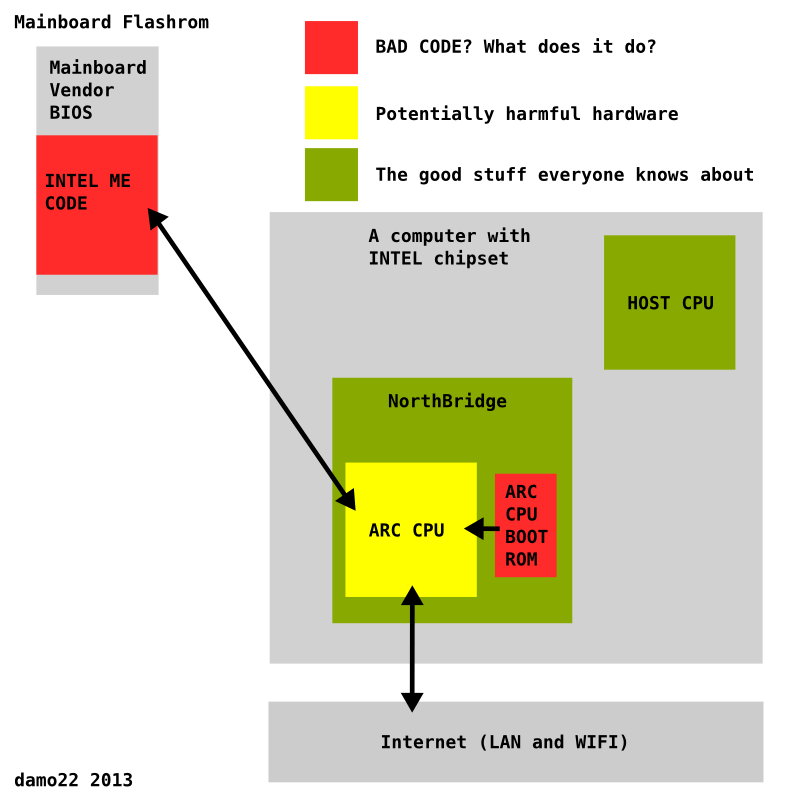

Luego de la serie de procesadores core2 de intel, la compañía ha estado implementando un microprocesador dentro del CPU principal el cuál se ejecuta de un modo totalmente independiente de este por lo que puede correr inclusive cuando el ordenador esta en modo de apagado o suspendido.

Los usuarios que adquieran un CPU x86 y una tarjeta madre de Intel de reciente data estarían comprando a su vez un hardware extra el cuál vendría incluido dentro del CPU principal y el cuál es totalmente inauditable y funciona de manera independiente al procesador principal, esto significa en pocas palabra que puede ejecutarse aún si el procesador principal estuviese en modo de suspensión.

Este CPU actuaría mediante la nueva tecnología de Intel llamada Management Engine (ME) y un sistema propio incluido llamado «Active Management Technology (AMT)» el cuál ofrece una manera de gestionar computadoras de manera remota. Para lograr tal objetivo, ME tiene la capacidad de acceder a cualquier región de la memoria sin que el procesador principal sepa de estos accesos. ME también tiene la capacidad de correr en un servidor TCP/IP en la interfaz de la red del usuario y realizar un bypass en los firewalls de los sistemas operativos para permitir la entrada/salida de paquetes.

Si bien esto representa por una parte «un alivio» para el sistema operativo ya que esta carga de trabajo se puede realizar mediante el hardware, por otra parte, Intel Management Engine esta clasificada como una amenaza de tipo «Ring -3» por expertos de la seguridad informática. Vale reseñar que los «aros de seguridad» son definidos como capas de seguridad que afectan en particular a algunas partes del sistema operativo y se enumeran de acuerdo a la cercanía que se tiene con el hardware directamente. Las amenazas de tipo «Ring 0» son las que ocurren a nivel del kernel. Las de Ring -1 son las que ocurren a nivel del Hypervisor o a un nivel mas bajo que el kernel. Las amenazas de tipo Ring -2 son las que ocurren a nivel del CPU bajo el modo de “SMM” (stands for System-Management-Mode) el cuál es un modo especial que permite la ejecución de código específico y definido para que este sea ejecutado separadamente de otros códigos. Finalmente las amenazas de tipo Ring -3 son las que actúan en el modo del espacio de usuario.

Vale reseñar que el firmware con el que opera Management Engine (ME) está fuertemente cifrado bajo una llave RSA 2048, recientemente varios expertos han logrado «romper» de manera parcial esta llave y han logrado ganar acceso al ordenador sin ser detectados en absoluto por el sistema por lo que esta tecnología de Intel es considerada como un Rootkit.

Intel Management Engine (ME) viene activado por defecto en los ordenadores que vienen con Chips de Intel superiores a la serie Core2 y no hay actualmente manera de desactivarlo ya que Intel ha añadido este «extra» de manera secreta y actúa de igual manera.

Vía: Boing Boing

Pues anda que bien. Si al final hago bien en apagar el equipo y apagar la fuente de alimentación